Android签到题

看wp https://jameshoi.github.io/2021/05/23/tsctf-2021/

BabyEasyUWP BabyEasyUWP_1.0.0.0_Test.rar

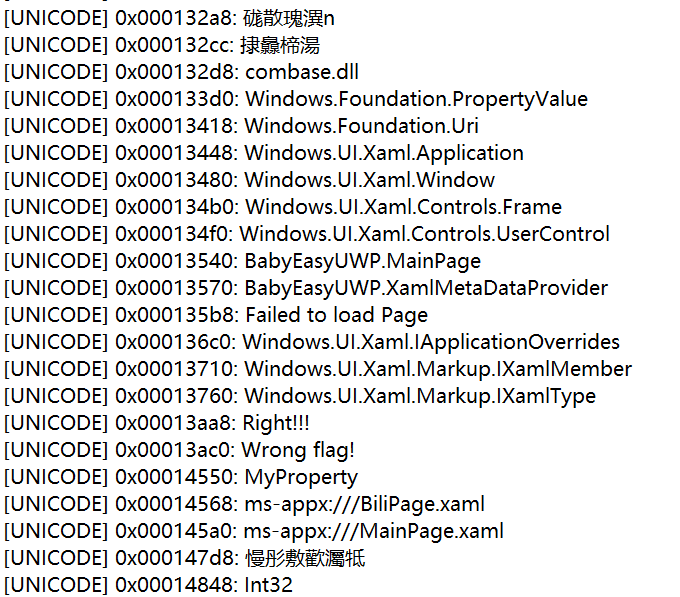

吐了…这么简单的题目竟然比赛的时候没做出来,主要还是一开始没找到字符串进行定位,ida里面用shift+f12没找到,用火绒剑找到的。

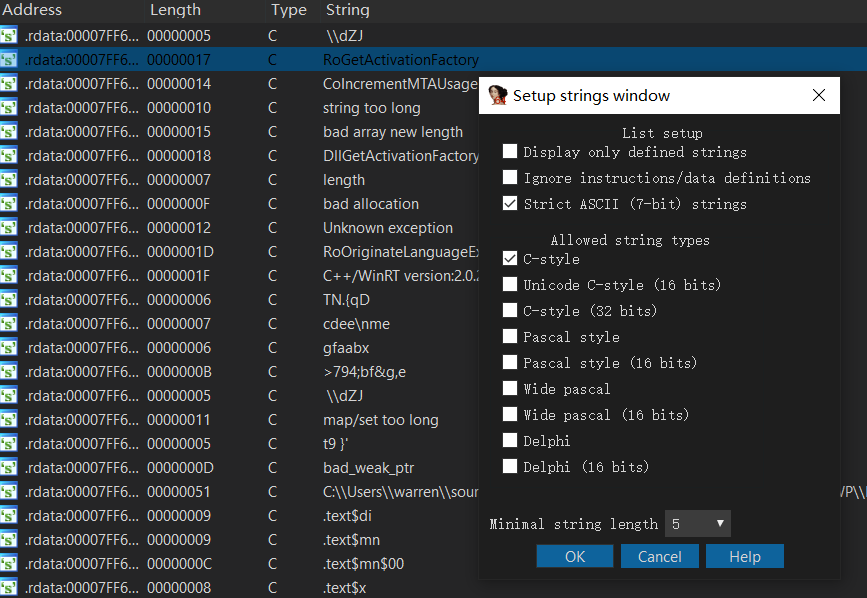

ps: 原来其实可以不用火绒剑,在string里面右键选择setup修改查找字符串编码

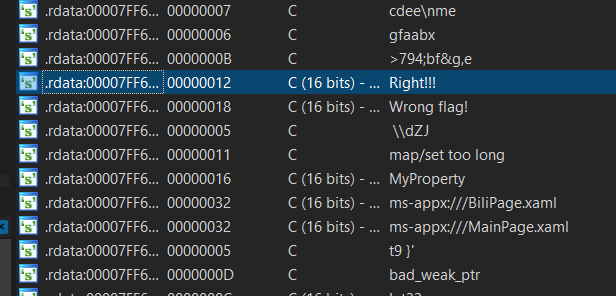

查找效果

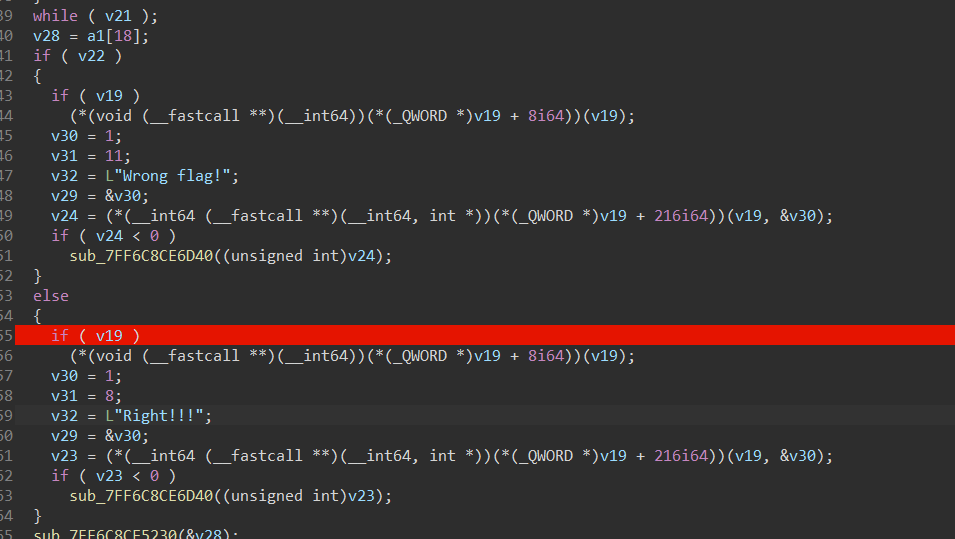

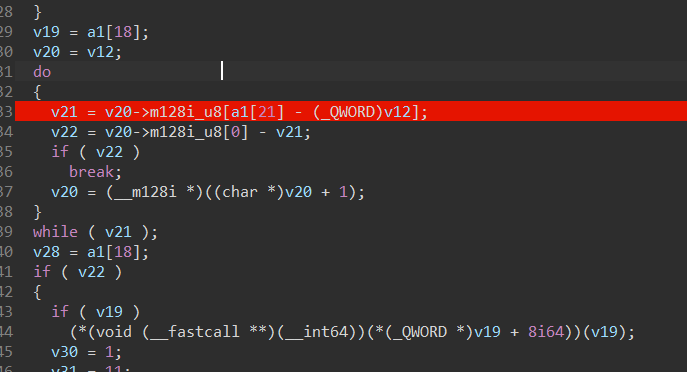

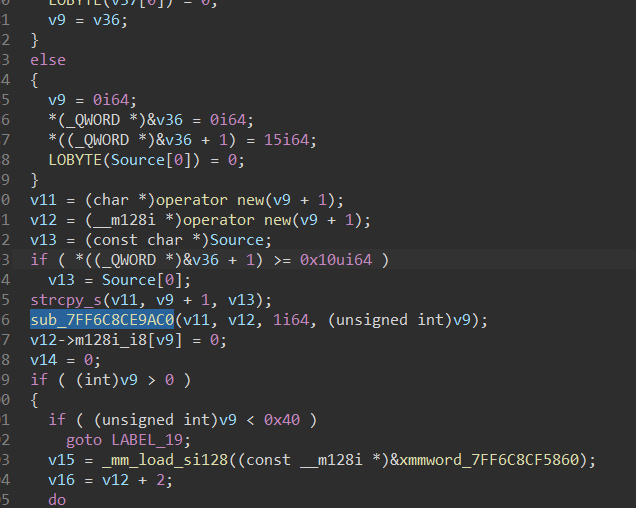

根据这个地址+基址找到字符串,然后查看交叉引用,找到了关键函数,可见需让v22为0才成功

这里判断flag是否相等

sub那个函数动调发现应该是做了凯撒加密,v11动调发现就是输入的字符串

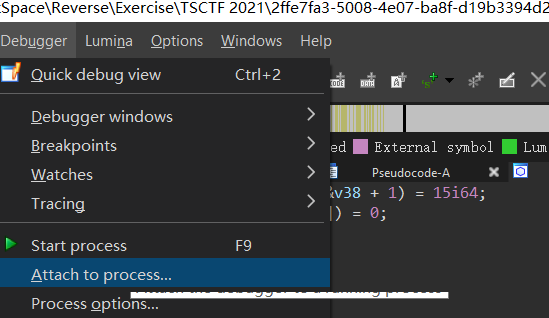

因为uwp要依靠ApplicationFrameHost运行,所以只能附加进程进行调试。然而一开始想着是不是还得开个没进行反编译的ida进行附加到进程,然后再定位到关键代码再断点。其实完全不用,分析完后点断点,直接附加进程即可。

题外话说多了,继续分析

(剩下的后补吧…赶作业先)

not-wasm not-wasm.zip

一开始看起来挺恶心的,但其实很好理解,主要这题还是对aes不熟悉…看了五小时硬是没看出是aes